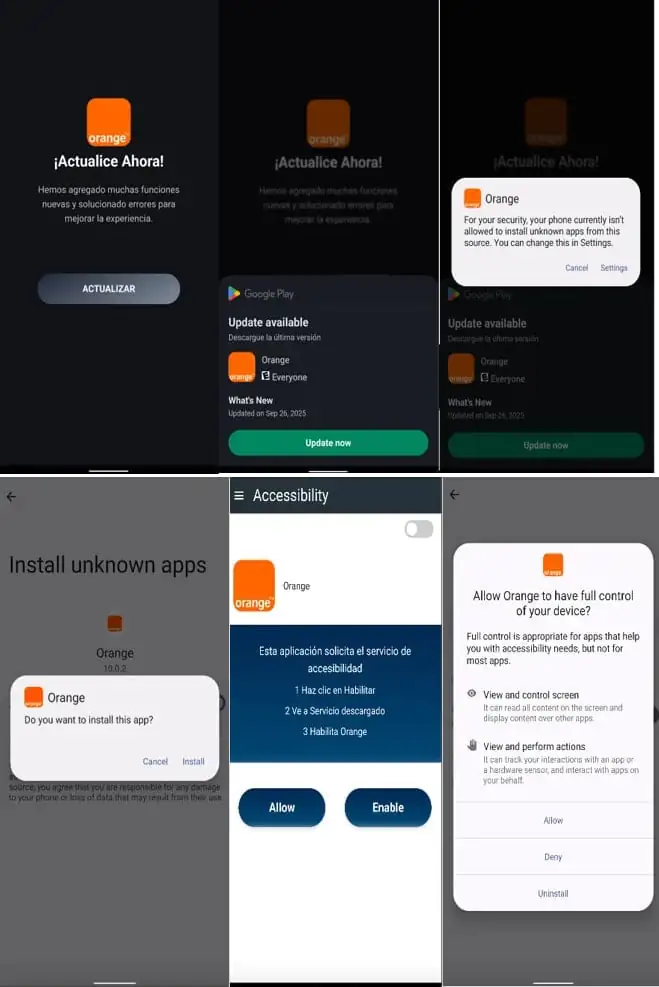

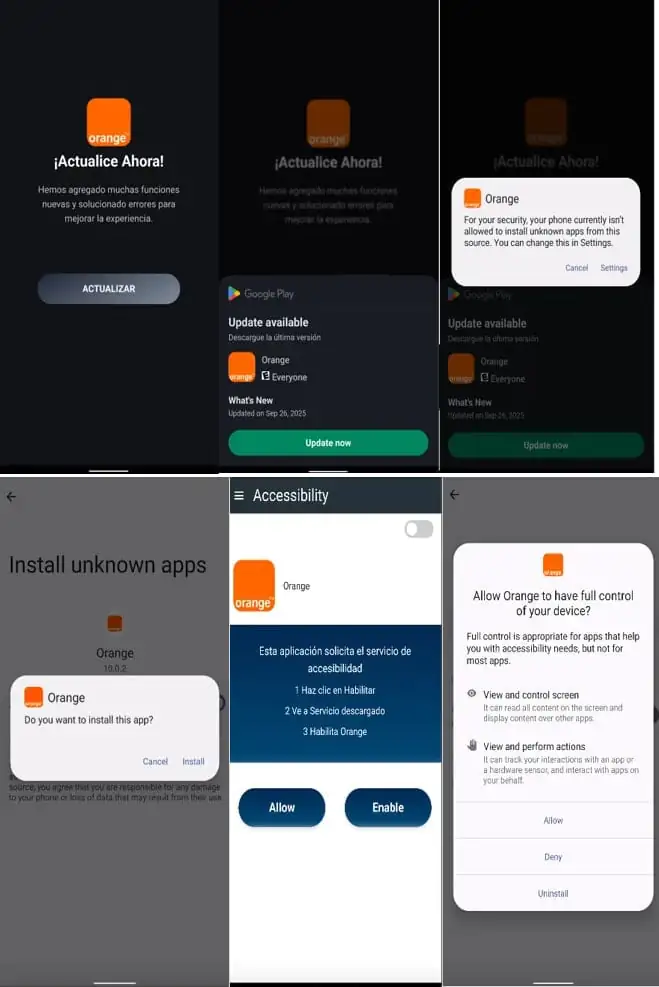

Un ransomware para Android, ahora conocido como DroidLock, se ha extendido por Internet en muy poco tiempo, poniendo en grave peligro a los usuarios de dispositivos móviles que instalan software de fuentes no oficiales. BleepingComputer informó del malware el 10 de diciembre y fue descubierto por la empresa de seguridad móvil Zimperium. Afecta principalmente a usuarios de habla hispana a través de sitios web maliciosos. El malware engaña a las víctimas utilizando una interfaz falsa de «actualización del sistema», similar a otras amenazas comentadas anteriormente en nuestra plataforma, como las mejoras de seguridad de HyperOS y las herramientas de protección integradas de Xiaomi.

La cadena de infección de DroidLock se basa en un dropper de varias etapas, que se camufla como una aplicación normal. Tras el consentimiento del usuario para instalar la falsa actualización, el malware despliega su carga maliciosa en modo silencioso. Este tipo de estratificación aumenta en gran medida las posibilidades de eludir la conciencia del usuario, especialmente en dispositivos con una configuración de seguridad relajada.

Cómo lleva a cabo su ataque DroidLock

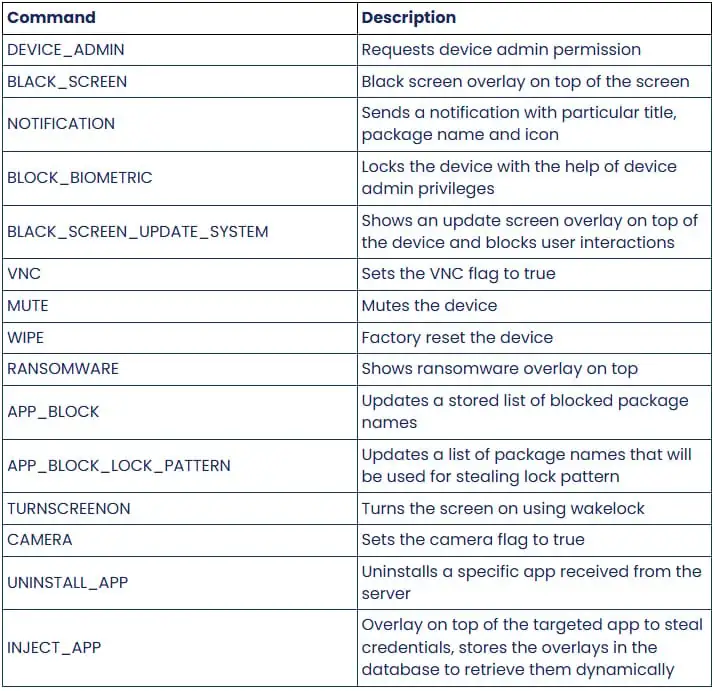

Una vez instalado, DroidLock solicita inmediatamente dos permisos críticos: Administrador de dispositivos y Servicios de accesibilidad. Estos permisos permiten la ejecución de hasta 15 comandos especiales maliciosos.

Capacidades principales de DroidLock

A continuación se muestra una tabla simplificada que resume lo que puede hacer el malware en función de:

| Capacidad | Descripción |

|---|---|

| Silenciar el dispositivo | Silencia el audio del dispositivo para ocultar notificaciones |

| Activación remota de la cámara | Permite a los atacantes utilizar la cámara de forma remota |

| Desinstalación de aplicaciones | Elimina las aplicaciones seleccionadas |

| Robo de SMS y registro de llamadas | Extrae datos sensibles de las comunicaciones |

| Superposición Transparente | Captura patrones de desbloqueo de pantalla |

| Control remoto VNC | Proporciona acceso total al dispositivo cuando está inactivo |

Una vez que tiene el control total, DroidLock habilita un canal de acceso remoto basado en VNC que permite a los atacantes manejar el dispositivo como si estuviera en sus manos. El malware incluso ejecuta una superposición transparente a pantalla completa para capturar el patrón de bloqueo o PIN del usuario, enviándolo directamente al atacante.

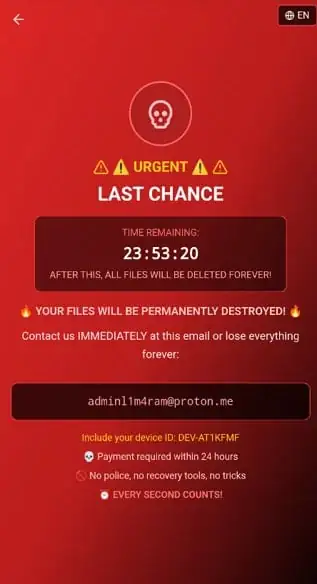

Una estrategia de ransomware de bloqueo de pantalla, no de cifrado de archivos

A diferencia del ransomware clásico, que cifra los archivos del usuario, DroidLock se centra en la extorsión de bloqueo de pantalla mediante una superposición WebView persistente. El enfoque de bloquear toda interacción utilizando una capa a pantalla completa sobre la interfaz y modificando los ajustes del dispositivo relacionados con su PIN o bloqueo biométrico bloquea completamente el dispositivo.

A continuación, los atacantes muestran un mensaje de rescate con una dirección de contacto a través de ProtonMail, indicando que todos los archivos se eliminarán en 24 horas si la víctima no paga. No se produce la encriptación de ningún archivo, pero el grave efecto de bloqueo es esencialmente el mismo en cuanto al resultado de la extorsión.

| Función | Explicación |

|---|---|

| Superposición a pantalla completa | Impide cualquier salida o control local |

| Modificación biométrica/PIN | Fuerza el bloqueo completo del dispositivo |

| Amenaza 24 horas | Táctica de presión psicológica |

| Contacto ProtonMail | Canal de comunicación anónimo |

Cómo pueden protegerse los usuarios de Xiaomi

Como miembro de la Google App Defense Alliance, Zimperium ya ha compartido la firma de DroidLock con Google. Los dispositivos que tengan activado Google Play Protect ahora pueden detectar y bloquear automáticamente este malware.

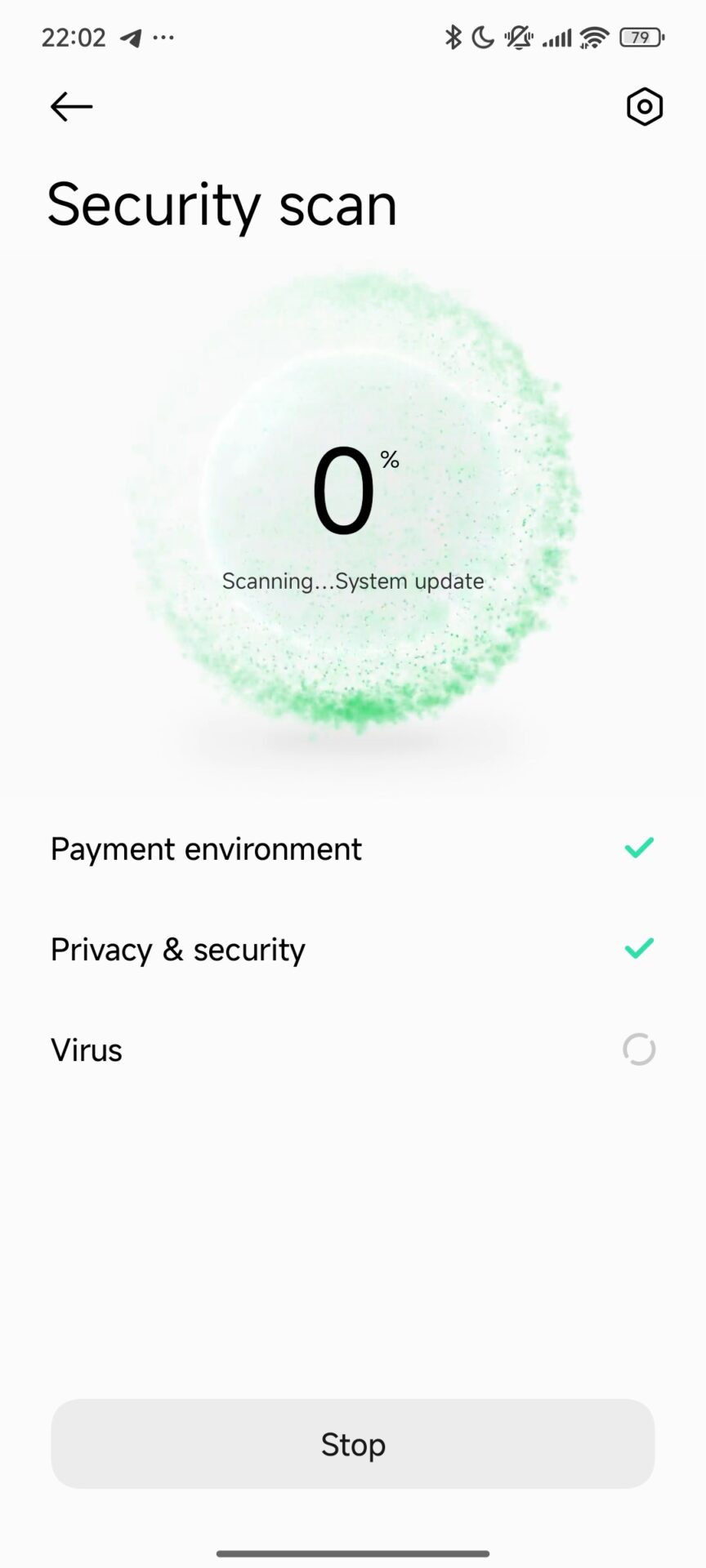

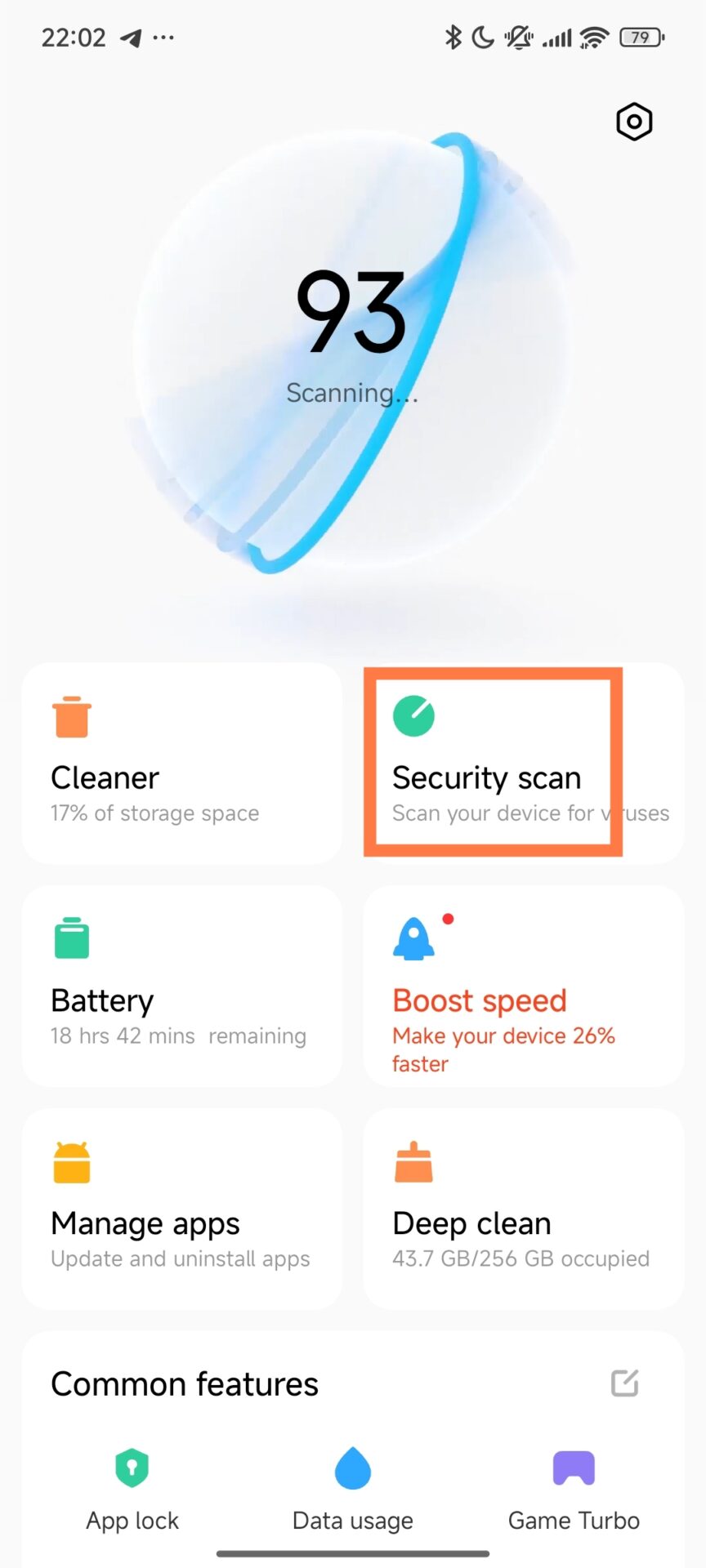

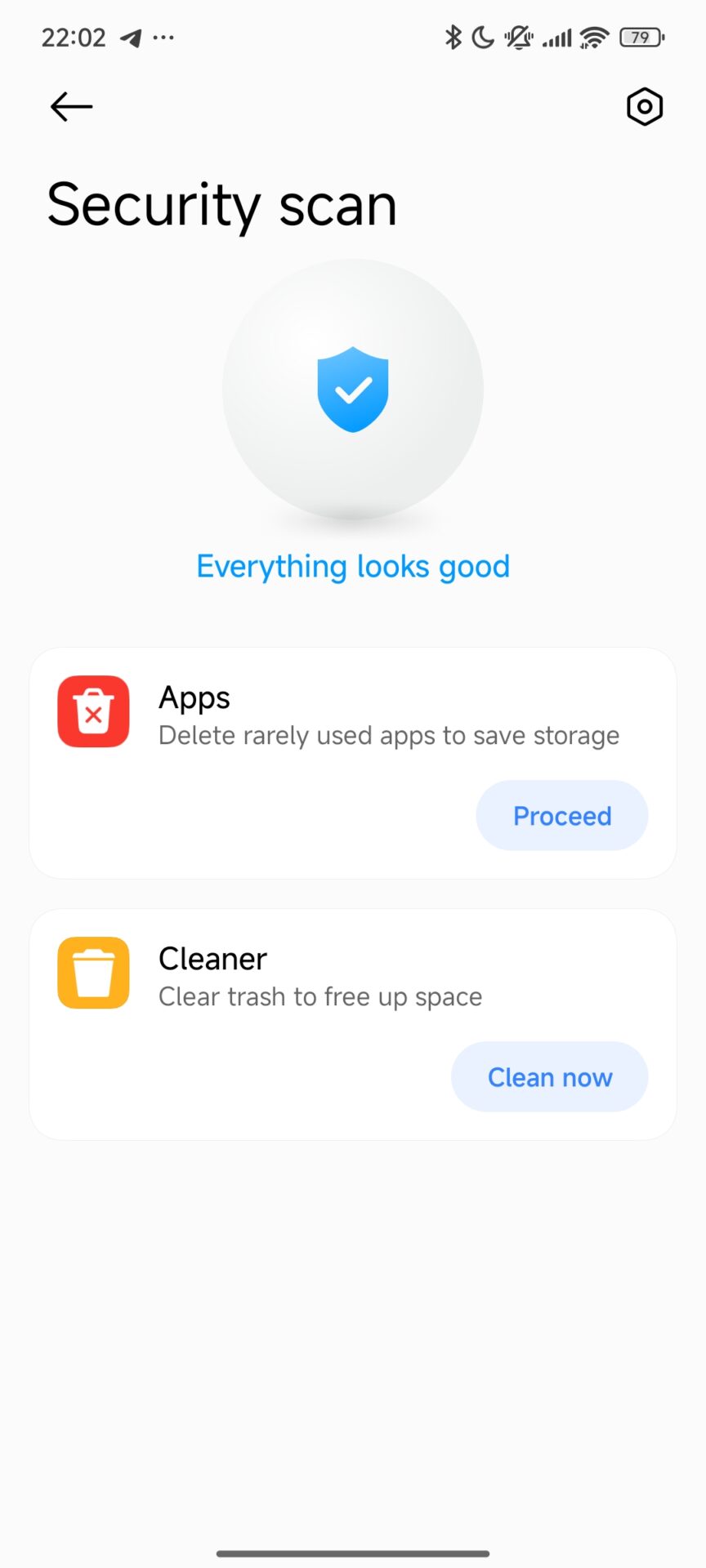

Sin embargo, los usuarios de Xiaomi tienen una ventaja añadida: Medidas de seguridad recomendadas para Xiaomi Realiza análisis periódicos de malware con la aplicación Xiaomi Security.

- Evita instalar aplicaciones fuera de Google Play Store o GetApps.

- Ten mucho cuidado al revisar cualquier solicitud de permiso relacionada con la Accesibilidad.

- Mantén HyperOS y todas las aplicaciones del sistema actualizadas a través de MemeOS Enhancer o HyperOSUpdates.com.

DroidLock sustituye a una nueva oleada de ransomware para Android que depende de una actividad de bloqueo de pantalla en lugar de un sistema de cifrado de archivos. Debido a su método de infección en varias fases, sus potentes capacidades de control remoto y sus agresivas tácticas de rescate, los usuarios deben tener cuidado con las fuentes de instalación y el escaneo del dispositivo.

Emir Bardakçı

Emir Bardakçı